|

|

一、hashcat安装

1、hashcat官网下载

建议从官网下载最新版本的hashcat压缩包。

https://hashcat.net/hashcat/

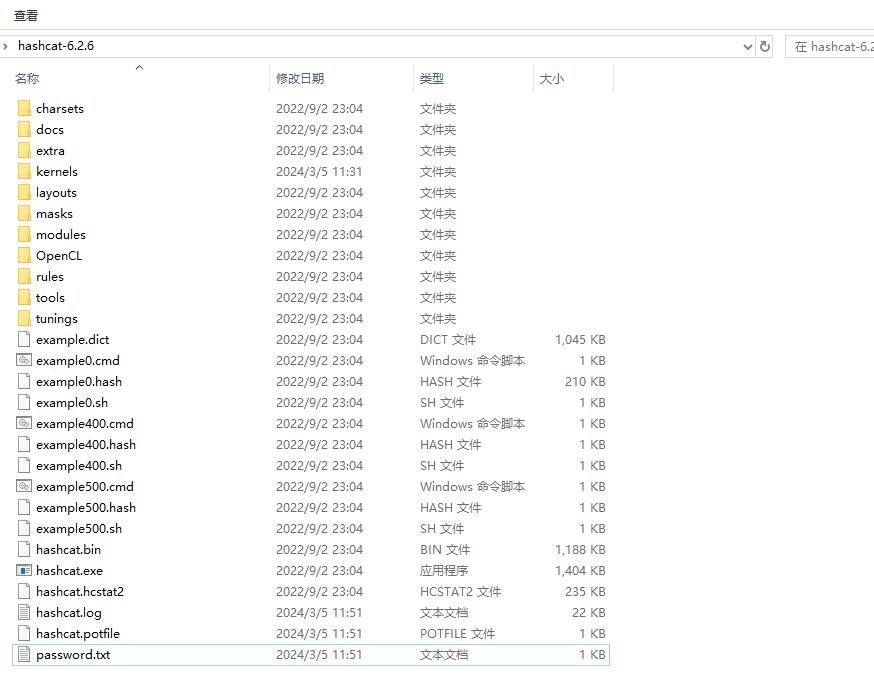

该目录下的文件:

hashcat.exe:是64位操作系统上可以使用的可执行文件

hashcat.potfile: 是hashcat破解后密文、译文默认存储文件,只要解密过的hash密文都会被记录,后续相同密文就不需要再破解,直接从该文件中通过--show参数获取

password.dict:是密码字典文件

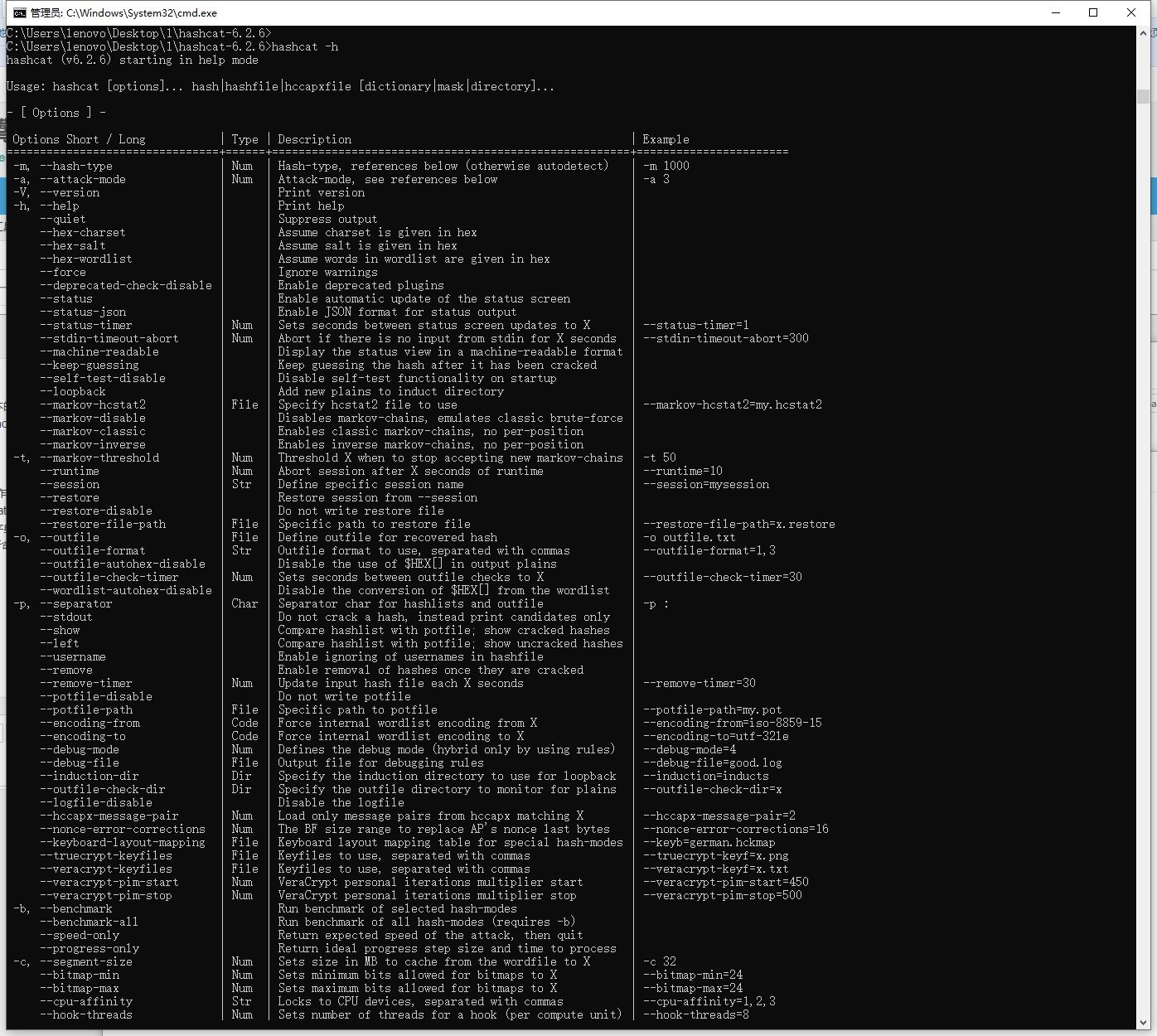

该目录下cmd窗口中执行命令:hashcat -h

二、hashcat常见参数

下面是最常见的参数,想了解更多的参数可以hashcat64 --help查看。

-V 查看版本信息

-h 查看帮助信息

-a 指定要使用的破解模式,其值参考后面对参数。“-a 0”字典攻击,“-a 1” 组合攻击;“-a 3”掩码攻击。

-m 指定要破解的hash类型,如果不指定类型,则默认是MD5

-o 指定破解成功后的hash及所对应的明文密码的存放位置,可以用它把破解成功的hash写到指定的文件中

--force 忽略破解过程中的警告信息,跑单条hash可能需要加上此选项

--show 显示已经破解的hash及该hash所对应的明文

--increment 启用增量破解模式,你可以利用此模式让hashcat在指定的密码长度范围内执行破解过程

--increment-min 密码最小长度,后面直接等于一个整数即可,配置increment模式一起使用

--increment-max 密码最大长度,同上

--outfile-format 指定破解结果的输出格式id,默认是3

--username 忽略hash文件中的指定的用户名,在破解linux系统用户密码hash可能会用到

--remove 删除已被破解成功的hash

-r 使用自定义破解规则

-S 启用较慢的候选生成器模式

-w 启用特定的工作负载配置文件,有4种选项

1、hashcat的攻击模式(-a参数)

使用的格式为:-a后跟对应的数字编号

0 | Straight(字段破解)

1 | Combination(组合破解)

3 | Brute-force(掩码暴力破解)

6 | Hybrid Wordlist + Mask(字典+掩码破解)

7 | Hybrid Mask + Wordlist(掩码+字典破解)

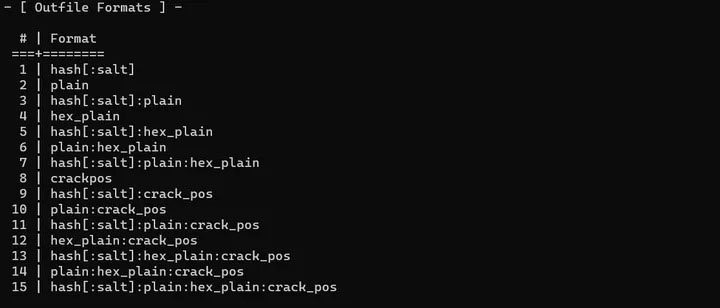

2、输出格式

1 = hash[:salt]

2 = plain

3 = hash[:salt]:plain

4 = hex_plain

5 = hash[:salt]:hex_plain

6 = plain:hex_plain

7 = hash[:salt]:plain:hex_plain

8 = crackpos

9 = hash[:salt]:crackpos

10 = plain:crackpos

11 = hash[:salt]:plain:crackpos

12 = hex_plain:crackpos

13 = hash[:salt]:hex_plain:crackpos

14 = plain:hex_plain:crackpos

15 = hash[:salt]:plain:hex_plain:crackpos

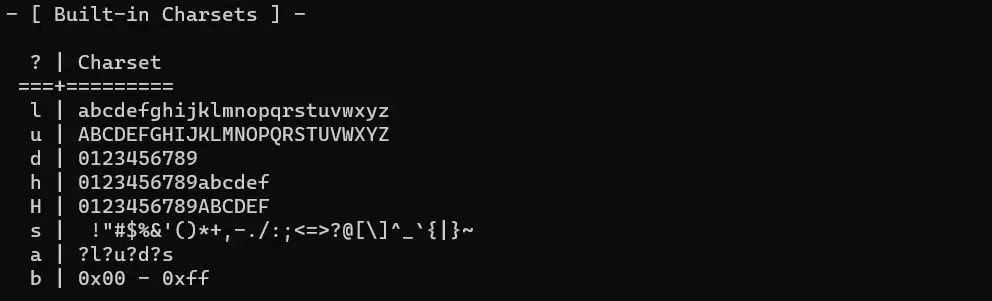

3、内置掩码字符集

l | abcdefghijklmnopqrstuvwxyz

u | ABCDEFGHIJKLMNOPQRSTUVWXYZ

d | 0123456789

h | 0123456789abcdef

H | 0123456789ABCDEF

s | !"#$%&'()*+,-./:;<=>?@[\]^_`{|}~

a | ?l?u?d?s

b | 0x00 - 0xff

掩码的使用格式:

八位数字密码:?d?d?d?d?d?d?d?d

八位未知密码:?a?a?a?a?a?a?a?a

前四位为大写字母,后面四位为数字:?u?u?u?u?d?d?d?d

前四位为数字或者是小写字母,后四位为大写字母或者数字:?h?h?h?h?H?H?H?H

前三个字符未知,中间为admin,后三位未知:?a?a?aadmin?a?a?a

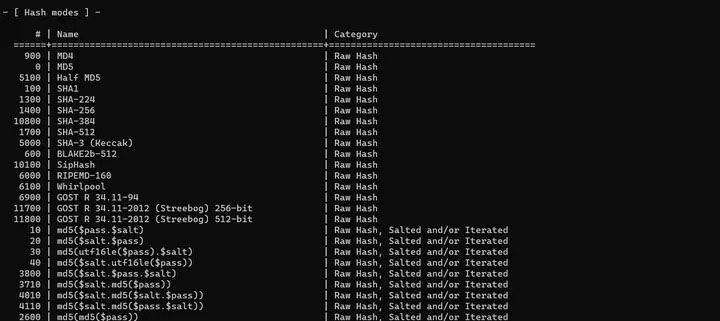

4、Hash类型对照表

为实在是太多了,所有我就贴一部分常见的hash类型,其他的者直接hashcat --help查看。

900 | MD4 | Raw Hash

0 | MD5 | Raw Hash

5100 | Half MD5 | Raw Hash

100 | SHA1 | Raw Hash

1300 | SHA2-224 | Raw Hash

1400 | SHA2-256 | Raw Hash

10800 | SHA2-384 | Raw Hash

1700 | SHA2-512 | Raw Hash

17300 | SHA3-224 | Raw Hash

17400 | SHA3-256 | Raw Hash

17500 | SHA3-384 | Raw Hash

17600 | SHA3-512 | Raw Hash

5、工作负载配置

# | Performance | Runtime | Power Consumption | Desktop Impact

===+=============+=========+===================+=================

1 | Low | 2 ms | Low | Minimal

2 | Default | 12 ms | Economic | Noticeable

3 | High | 96 ms | High | Unresponsive

4 | Nightmare | 480 ms | Insane | Headless

三、hashcat的常见使用案例

hashcat支持多种平台、多种hash密文的破解。

1、MD5密文解密

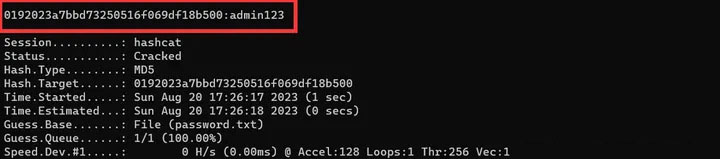

1)字典模式破解d3786ec2413a8cd9413bfcb24be95a73

需要提前准备好字典文件password.dict

hashcat -m 0 -a 0 d3786ec2413a8cd9413bfcb24be95a73 password.dict --force

hashcat -m 0 -a 0 d3786ec2413a8cd9413bfcb24be95a73 password.dict --force --show

hashcat -m 0 -a 0 d3786ec2413a8cd9413bfcb24be95a73 password.dict -o result.txt –force

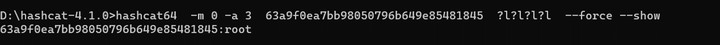

2)掩码模式破解63a9f0ea7bb98050796b649e85481845

hashcat -m 0 -a 3 63a9f0ea7bb98050796b649e85481845 ?l?l?l?l --force -O -w 3 -S

hashcat -m 0 -a 3 63a9f0ea7bb98050796b649e85481845 ?l?l?l?l --force -O -w 3 -S --show

hashcat -m 0 -a 3 63a9f0ea7bb98050796b649e85481845 ?l?l?l?l -o result.txt --force --show -O -w 3 -S

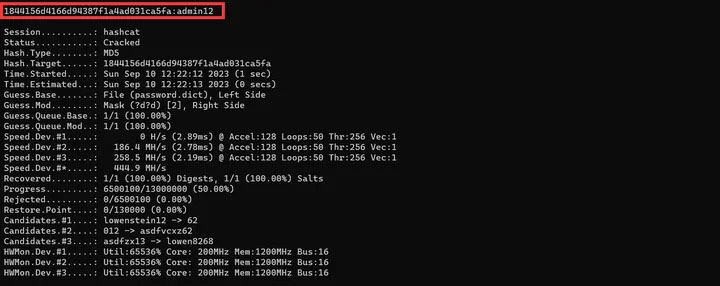

3)使用字典+掩码进行破解1844156d4166d94387f1a4ad031ca5fa

hashcat -m 0 -a 6 1844156d4166d94387f1a4ad031ca5fa password.dict ?d?d --force -O

hashcat -m 0 -a 6 1844156d4166d94387f1a4ad031ca5fa password.dict ?d?d --force --show –O

hashcat -m 0 -a 6 1844156d4166d94387f1a4ad031ca5fa password.dict ?d?d -o result.txt --force –show –O

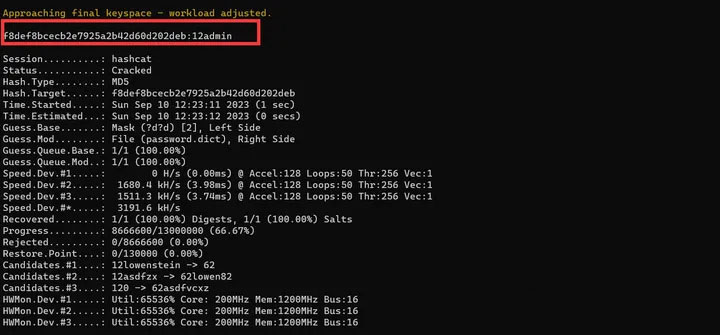

4)使用掩码+字典进行破解f8def8bcecb2e7925a2b42d60d202deb

hashcat -m 0 -a 7 f8def8bcecb2e7925a2b42d60d202deb ?d?d password.dict --force -O

hashcat -m 0 -a 7 f8def8bcecb2e7925a2b42d60d202deb ?d?d password.dict --force -O --show

hashcat -m 0 -a 7 f8def8bcecb2e7925a2b42d60d202deb ?d?d password.dict -o result.txt --force –O

如果已经破结过,加参数:--show

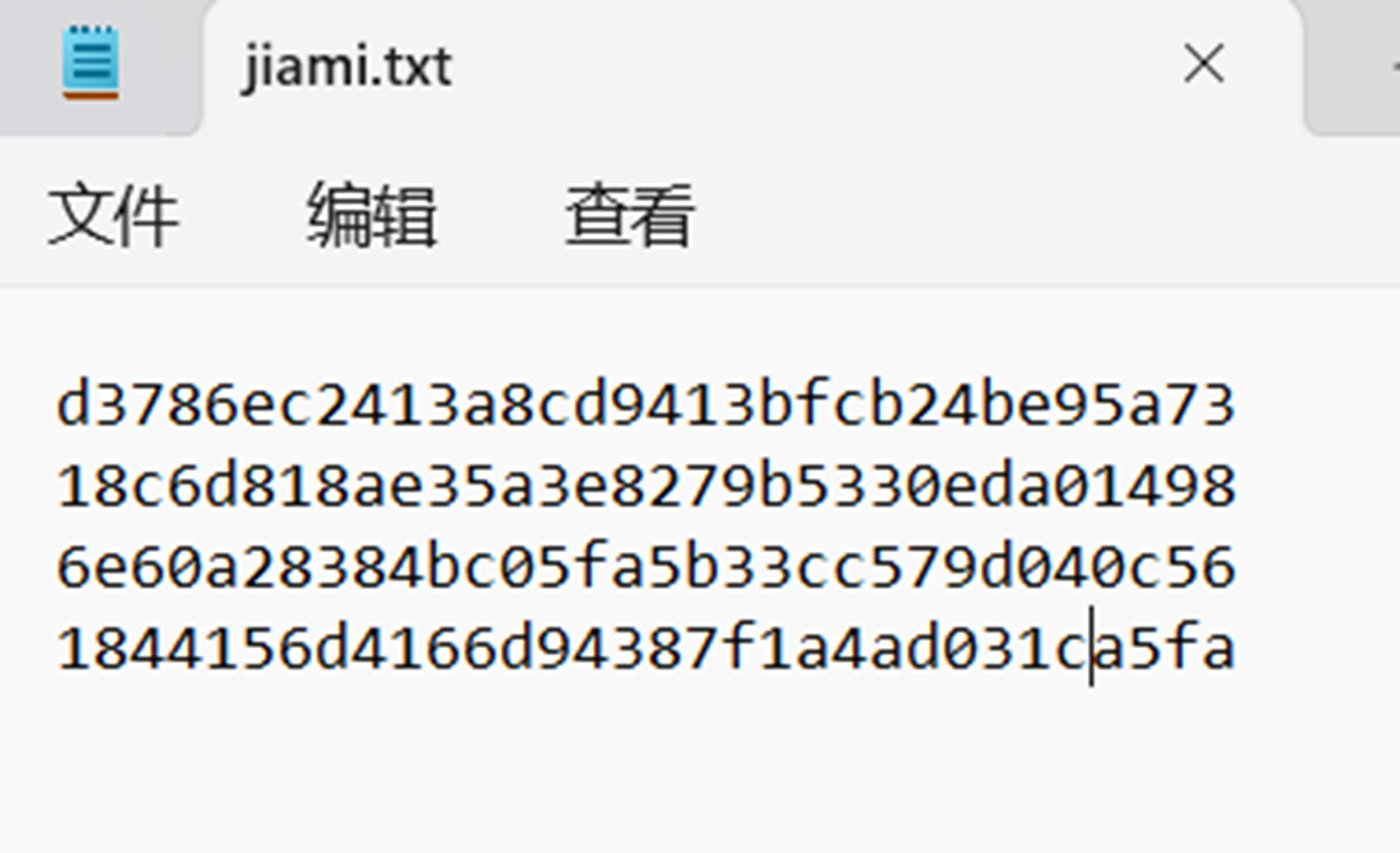

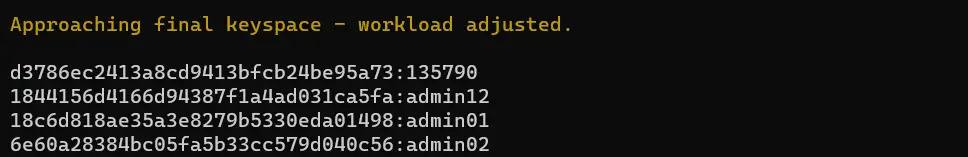

5)批量字典破解

hashcat -m 0 -a 0 jiami.txt password.dict --force

提前准备加密文件

破解后的结果文件如下:

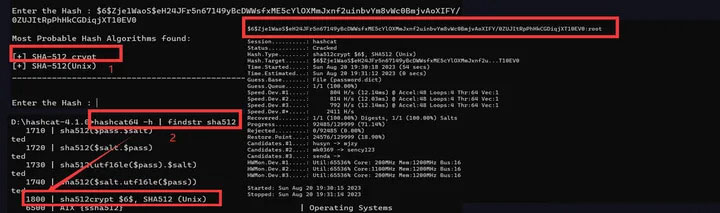

2、sha512密文解密

密文:$6$Zje1WaoS$eH24JFr5n67149yBcDWWsfxME5cYlOXMmJxnf2uinbvYm8vWc0BmjvAoXIFY/0ZUJItRpPhHkCGDiqjXT10EV0

首先使用HashIdentifier工具识别该密文的类型:

识别到的hash类型为sha512 crypt

对应hashcat的类型编号为1800

再使用hashcat使用字典破解模式进行破解,提前准备字典文件:

hashcat -m 1800 -a 0 $6$Zje1WaoS$eH24JFr5n67149yBcDWWsfxME5cYlOXMmJxnf2uinbvYm8vWc0BmjvAoXIFY/0ZUJItRpPhHkCGDiqjXT10EV0 password.dict --force

如果破解时间太长,我们可以按s键查看破解进度,p键暂停,r键继续破解,q键退出破解。

3、windows密码解密

windows系统通常使用两种方法对用户的明文密码进行加密处理,分别是:

LM Hash :对应hashcat中的类型编号为3000

ntlm hash:对应hashcat中的类型编号为1000

LM Hash 是一种windows系统身份认证协议,在windows 7 或windows 2008 之前的系统使用,之后的系统默认禁用了LM Hash协议认证,使用ntlm hash的方式。

对windows密码进行破解建议使用高版本的hashcat软件,4.1.0及以下的版本会因各种问题提前终止破解而导致破解失败,本案例建议使用最新的hashcat-6.2.6版本。

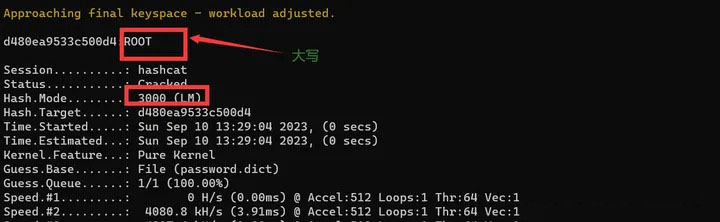

1)root字符串对应的LM Hash密文为:d480ea9533c500d4aad3b435b51404ee

hashcat -m 3000 -a 0 d480ea9533c500d4aad3b435b51404ee password.dict --force

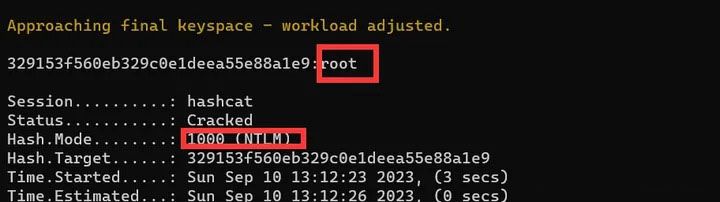

2)root字符串对应的ntlm hash密文为:329153f560eb329c0e1deea55e88a1e9

hashcat -m 1000 -a 0 329153f560eb329c0e1deea55e88a1e9 password.dict --force -O -w 3 -S

4、mysql密码解密

hashcat -a 3 -m 300 --force 6BB4837EB74329105EE4568DDA7DC67ED2CA2AD9 ?d?d?d?d?d?d

5、破解office密码

获取office的hash值:python office2john.py 11.docx

结果:11.docx: $office$*2013*100000*256*16*e4a3eb62e8d3576f861f9eded75e0525*9eeb35f0849a7800d48113440b4bbb9c*577f8d8b2e1c5f60fed76e62327b38d28f25230f6c7dfd66588d9ca8097aabb9

破解密码:

hashcat -a 3 -m 9600 $office$*2013*100000*256*16*e4a3eb62e8d3576f861f9eded75e0525*9eeb35f0849a7800d48113440b4bbb9c*577f

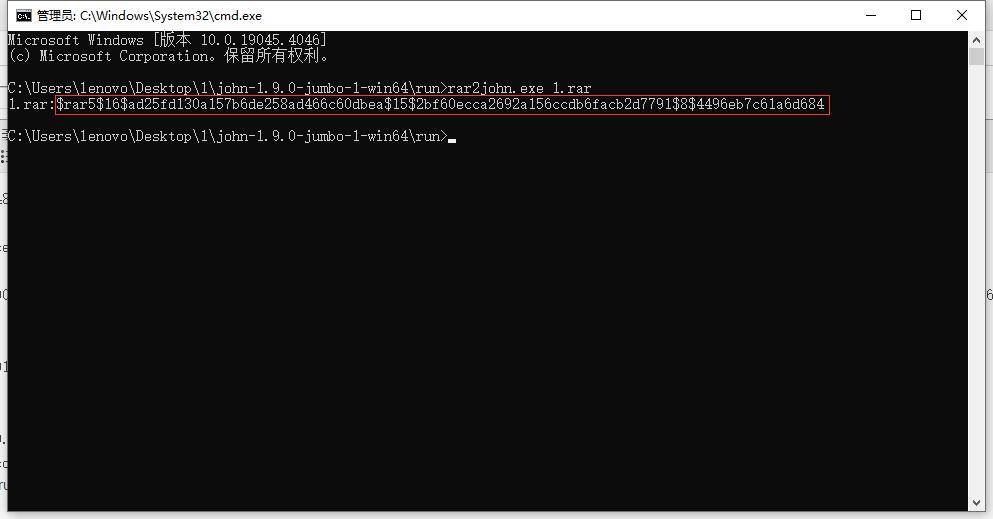

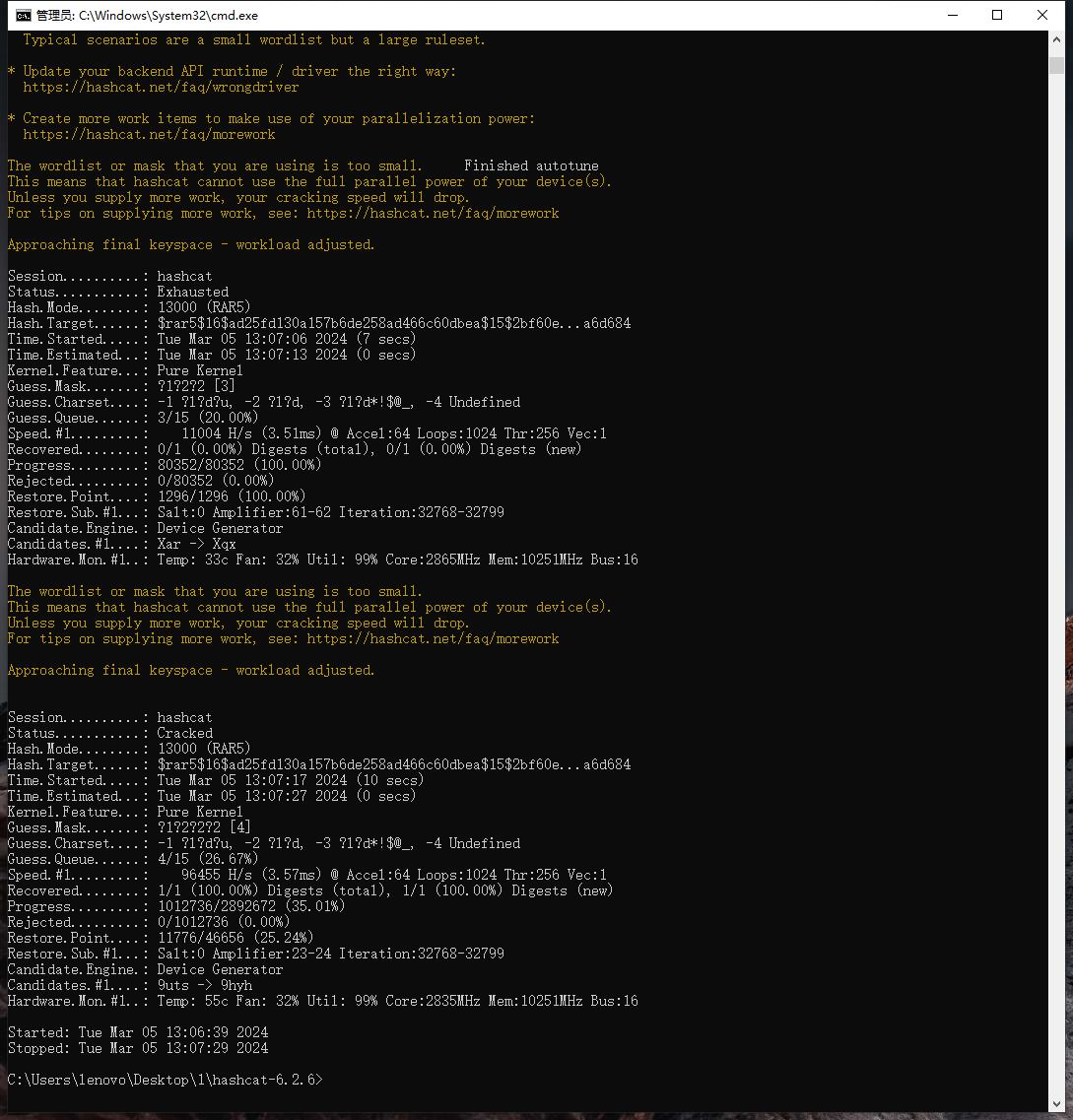

6、实战破解rar压缩包密码

查询压缩包hash值工具 john-1.9.0-jumbo-1-win64

官方网站:https://www.openwall.com/

解压出工具包后把要解密的压缩包复制到run目录 在\john-1.9.0-jumbo-1-win64\run目录下运行cmd 输入命令

rar2john.exe 1.rar

得到哈希值

$rar5$16$ad25fd130a157b6de258ad466c60dbea$15$2bf60ecca2692a156ccdb6facb2d7791$8$4496eb7c61a6d684

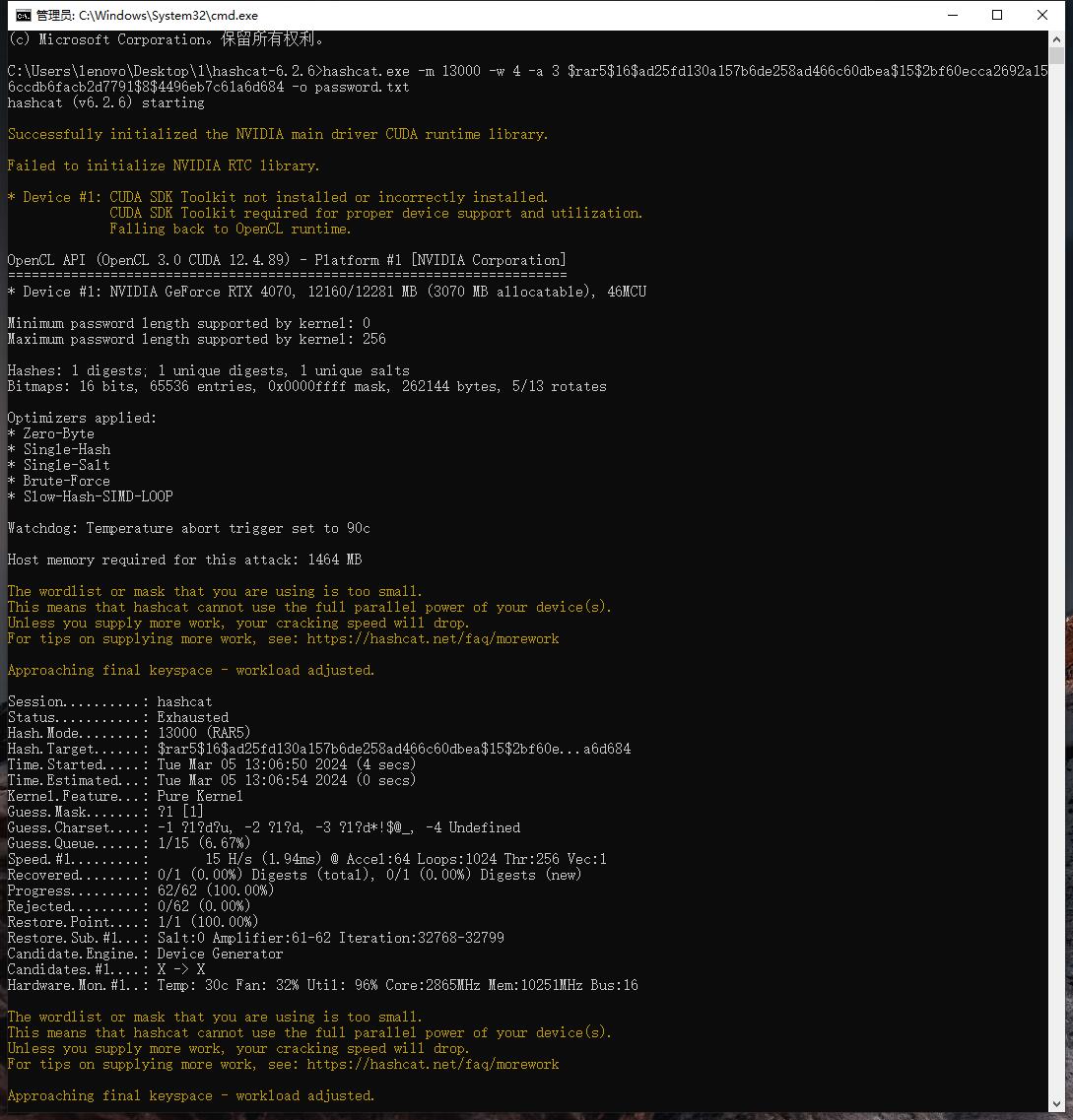

利用hashcat-6.2.6破解这个哈希值

到hashcat-6.2.6目录下运行cmd 输入命令

hashcat.exe -m 13000 -w 4 -a 3 $rar5$16$ad25fd130a157b6de258ad466c60dbea$15$2bf60ecca2692a156ccdb6facb2d7791$8$4496eb7c61a6d684 -o password.txt

开始破解了

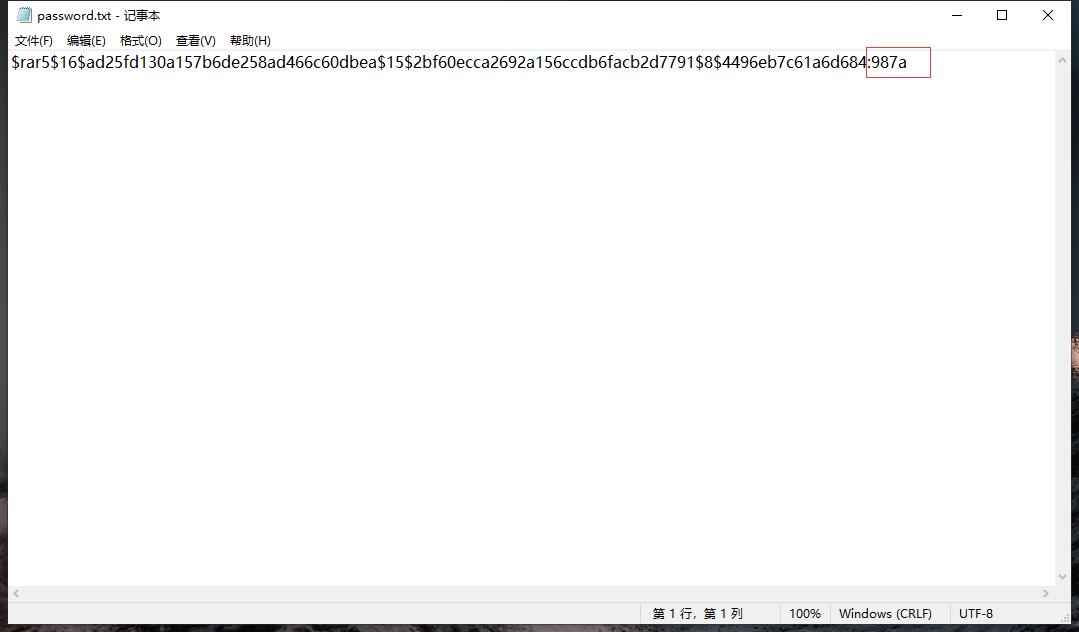

耗时1分钟,密码输出在该目录下password.txt文件里

冒号后面987a 就是密码

john-1.9.0-jumbo-1-win64.7z

(21.19 MB, 下载次数: 42)

john-1.9.0-jumbo-1-win64.7z

(21.19 MB, 下载次数: 42)

hashcat-6.2.6.7z

(19.98 MB, 下载次数: 43)

hashcat-6.2.6.7z

(19.98 MB, 下载次数: 43)

|

|